Proxy server (peladen proxy) adalah sebuah komputer server atau program komputer yang dapat bertindak sebagai komputer lainnya untuk melakukan request terhadap content dari Internet atau intranet.

Proxy Server bertindak sebagai gateway terhadap dunia ini Internet untuk setiap komputer klien. Proxy server tidak terlihat oleh komputer klien: seorang pengguna yang berinteraksi dengan Internet melalui sebuah proxy server tidak akan mengetahui bahwa sebuah proxy server sedang menangani request yang dilakukannya. Web server yang menerima request dari proxy server akan menginterpretasikan request-request tersebut seolah-olah request itu datang secara langsung dari komputer klien, bukan dari proxy server.

Proxy server juga dapat digunakan untuk mengamankan jaringan pribadi yang dihubungkan ke sebuah jaringan publik (seperti halnya Internet). Proxy server memiliki lebih banyak fungsi daripada router yang memiliki fitur packet filtering karena memang proxy server beroperasi pada level yang lebih tinggi dan memiliki kontrol yang lebih menyeluruh terhadap akses jaringan. Proxy server yang berfungsi sebagai sebuah "agen keamanan" untuk sebuah jaringan pribadi, umumnya dikenal sebagai firewall.

Category: Diagnosa LAN, Jaringan Komputer

Proxy dapat dipahami sebagai pihak ketiga yang berdiri ditengah-tengah antara kedua pihak yang saling berhubungan dan berfungsi sebagai perantara, sedemikian sehingga pihak pertama dan pihak kedua tidak secara langsung berhubungan, akan tetapi masing-masing berhubungan dengan perantara, yaitu Proxy.

Sebuah analogi; bila seorang mahasiswa meminjam buku di perpustakaan, kadang si mahasiswa tidak diperbolehkan langsung mencari dan mengambil sendiri buku yang kita inginkan dari rak, tetapi kita meminta buku tersebut kepada petugas, tentu saja dengan memberikan nomor atau kode bukunya, dan kemudian petugas tersebut yang akan mencarikan dan mengambilkan bukunya. Dalam kasus diatas, petugas perpustakaan tersebut telah bertindak sebagai perantara atau Proxy. Petugas tersebut juga bisa memastikan dan menjaga misalnya, agar mahasiswa hanya bisa meminjam buku untuk mahasiswa, dosen boleh meminjam buku semua buku, atau masyarakat umum hanya boleh meminjam buku tertentu.

Mungkin proses tersebut menjadi lebih lama dibandingkan bila kita langsung mencari dan mengambil sendiri buku yang kita inginkan. Namun bila saja setiap kali petugas mencari dan mengambil buku untuk seseorang, si petugas juga membuat beberapa salinan dari buku tersebut sebelum memberikan bukunya kepada orang yang meminta, dan menyimpannya di atas meja pelayanan, maka bila ada orang lain yang meminta buku tertentu, sangat besar kemungkinan buku yang diminta sudah tersedia salinannya diatas meja, dan si petugas tinggal memberikannya langsung. Hasilnya adalah layanan yang lebih cepat dan sekaligus keamanan yang baik.

Analogi diatas menjelaskan konsep dan fungsi dasar dari suatu proxy dalam komunikasi jaringan komputer dan internet. Proxy server mempunyai 3 fungsi utama, yaitu,

* Connection Sharing

* Filtering

* Caching

Masing masing fungsi akan dijelaskan lebih lanjut dibawah.

Category: Diagnosa LAN, Jaringan Komputer

PROXY SERVER LAYER NETWORK

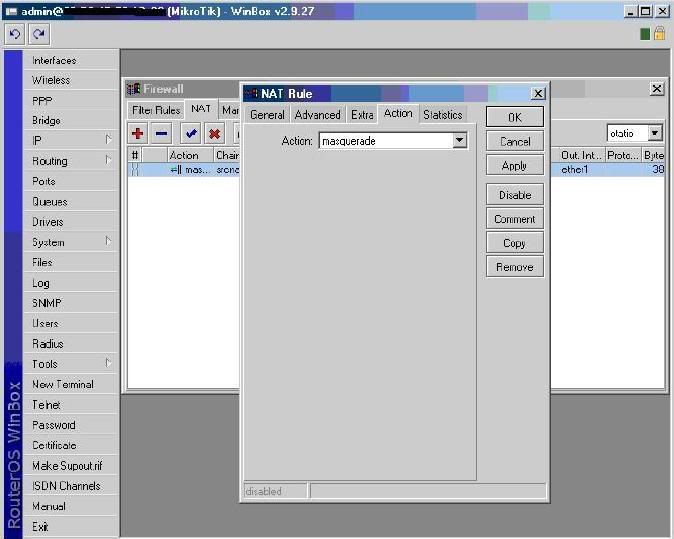

Salah satu contoh proxy yang bekerja pada layer jaringan adalah aplikasi firewall yang menjalankan Network Address Translation (NAT). NAT selalu digunakan pada router atau gateway yang menjalankan aplikasi firewall. NAT digunakan untuk mengubah alamat IP paket TCP/IP, biasanya dari alamat IP jaringan lokal ke alamat IP publik, yang dapat dikenali di internet.Pada suatu jaringan lokal (local Area Network), setiap komputer didalamnya menggunakan alamat IP lokal, yaitu alamat IP yang sudah disediakan untuk keperluan jaringan lokal, dan tidak akan dikenali atau diterima oleh router-router di Internet. Ketika komputer-komputer pada jaringan lokal tersebut memerlukan untuk mengakses layanan di internet, paket-paket IP yang berasal dari jaringan lokal harus diganti alamat sumbernya dengan satu alamat IP publik yang bisa diterima di internet. Disinilah proses NAT dilakukan oleh aplikasi firewall di Gateway, sehingga suatu server di internet yang menerima permintaan dari jaringan lokal akan mengenali paket datang menggunakan alamat IP gateway, yang biasanya mempunyai satu atau lebih alamat IP publik.

Pada proses NAT ini, aplikasi firewall di gateway menyimpan satu daftar atau tabel translasi alamat berikut catatan sesi koneksi TCP/IP dari komputer-komputer lokal yang menggunakannya, sehingga proses pembaliknya bisa dilakukan, yaitu ketika paket jawaban dari internet datang, gateway dapat mengetahui tujuan sebenarnya dari paket ini, melakukan proses pembaliknya (de-NAT) dan kemudian menyampaikan paket tersebut ke komputer lokal tujuan yang sebenarnya.

PROXY SERVER PADA LEVEL SIRKUIT

Proxy server yang bekerja pada level sirkuit dibuat untuk menyederhanakan keadaan. Proxy ini tidak bekerja pada layer aplikasi, akan tetapi bekerja sebagai “sambungan” antara layer aplikasi dan layer transport, melakukan pemantauan terhadap sesi-sesi TCP antara pengguna dan penyedia layanan atau sebaliknya. Proxy ini juga masih bertindak sebagai perantara, namun juga membangun suatu sirkuit virtual diantara layer aplikasi dan layer transport.Dengan proxy level sirkuit, aplikasi klien pada pengguna tidak perlu dikonfigurasi untuk setiap jenis aplikasi. Sebagai contoh, dengan menggunakan Microsoft Proxy Server, sekali saja diperlukan untuk menginstall WinSock Proxy pada komputer pengguna, setelah itu aplikasi-apliakasi seperrti Windows Media Player, IRC atau telnet dapat langsung menggunakannya seperti bila terhubung langsung lke internet.

Kelemahan dari proxy level sirkuit adalah tidak bisa memeriksa isi dari paket yang dikirimkan atau diterima oleh aplikasi-aplikasi yang menggunakannya. Kelemahan ini dicoba diatasi menggunakan teknologi yang disebut SOCKS. SOCKS adalah proxy level sirkuit yang dapat digunakan untuk semua aplikasi (generik proxy) yang berbasis TCP/IP, dikembangkan sekitar tahun 1990 oleh Internet Engineering Task Force (IETF) dan sudah mencapai versi 5 (RFC 1928). SOCKS menyediakan standar yang independen dari platform yang digunakan untuk mengakses proxy level sirkuit. Salah satu kemampuan penting SOCKS versi 5 adalah tambahan proses autentikasi dan password, serta memberikan layanan proxy terhadap layanan berbasis UDP, dengan pertama-tama melakukan koneksi TCP, den kemudian menggunakannya untuk relay bagi data UDP.

SOCKS terdiri dari dua komponen, yaitu SOCKS server dan SOCKS klien. SOCKS server diimplementasikan pada leyer aplikasi, sedangkan SOCKS klien diimplementasikan diantara layer aplikasi dan layer transport. Kegunaan pokoknya adalah untuk bisa menyelenggarakan koneksi dari satu host pada satu sisi dari SOCKS server dengan host lain pada sisi yang lain dari SOCKS server, tanpa kedua host harus terhubung langsung dalam konteks TCP/IP.

Diagram berikut menggambarkan posisi SOCKS:

Ketika satu aplikasi klien ingin terhubung dengan server aplikasi, pertama-tama dia menghubungi SOCKS proxy server. Proxy inilah yang akan melakukan relay data dan menghubungkan klien dengan server. Bagi si klien, SOCKS proxy server adalah server, dan bagi server, SOCKS proxy server adalah klien. SOCKS proxy melakukan 3 tahap proses yaitu membuat permintaan koneksi, membuat sirkuit proxy-nya, dan melakukan relay data. SOCKS versi 5 menambah satu prosedur yaitu proses autentikasi pada setiap langkah diatas.

Aplikasi yang menggunakan SOCKS versi 5 sejumlah mempunyai keunggulan yaitu :

- Proxy generik yang tidak tergantung pada aplikasinya (application-independent proxy). SOCKS membuat dan mengatur channel komunikasi yang digunakan untuk semua aplikasi jaringan. Adanya aplikasi baru tidak memerlukan pengembangan tambahan. Proxy layer aplikasi harus membuat software proxy baru untuk setiap aplikasi baru, dan proxy layer network dengan inspeksi penuh harus membuat cara inspeksi protokol baru.

- Akses yang transparan pada jaringan dengan banyak server proxy.

- kemudahan autentikasi dan metode enkripsi. Hanya menggunakan satu protokol saja untuk pembangunan channel komunikasi semua pengguna dan aplikasi, dan proses autentikasinya. Kebanyakan protokol tuneling memisahkan proses autentikasi dan proses pembangunan channel komunikasi.

- kemudahan membangun aplikasi jaringan tanpa harus membuat proxy-nya.

- manajemen kebijakan yang sederhana atas keamanan jaringan.

Category: Diagnosa LAN, Jaringan Komputer

Salah satu kompleksitas dari proxy pada level aplikasi adalah bahwa pada sisi pengguna harus dilakukan konfigurasi yang spesifik untuk suatu proxy tertentu agar bisa menggunakan layanan dari suatu proxy server. Bila diinginkan agar pengguna tidak harus melakukan konfigurasi khusus, kita bisa mengkonfigurasi proxy/cache server agar berjalan secara benar-benar transparan terhadap pengguna (transparent proxy). Biasanya cara ini memerlukan bantuan dan konfigurasi aplikasi firewall (yang bekerja pada layer network) untuk bisa membuat transparent proxy yang bekerja pada layer aplikasi.

Transparent proxy dapat berguna untuk “memaksa pengguna” menggunakan proxy/cache server, karena pengguna benar-benar tidak mengetahui tentang keberadaan proxy ini, dan apapun konfigurasi pada sisi pengguna, selama proxy server ini berada pada jalur jaringan yang pasti dilalui oleh pengguna untuk menuju ke internet, maka pengguna pasti dengan sendirinya akan “menggunakan” proxy/cache ini.

Cara membuat transparent proxy adalah dengan membelokkan arah (redirecting) dari paket-paket untuk suatu aplikasi tertentu, dengan menggunakan satu atau lebih aturan pada firewall/router. Hal ini bisa dilakukan karena setiap aplikasi berbasis TCP akan menggunakan salah satu port yang tersedia, dan firewall dapat diatur agar membelokkan paket yang menuju ke port layanan tertentu, ke arah port dari proxy yang bersesuaian.

Sebagai contoh, pada saat klient membuka hubungan HTTP (port 80) dengan suatu web server, firewall pada router yang menerima segera mengenali bahwa ada paket data yang berasal dari klien dengan nomor port 80. Disini kita juga mempunyai satu HTTP proxy server yang berjalan pada port 3130. Maka pada firewall router kita buat satu aturan yang menyatakan bahwa setiap paket yang datang dari jaringan lokal menuju ke port 80 harus dibelokkan ke arah alamat HTTP proxy server port 3130. Akibatnya, semua permintaan web dari pengguna akan masuk dan diwakili oleh HTTP proxy server diatas.

Jadi secara umum keuntungan dari metode transparent proxy itu sendiri adalah :

- Kemudahan administrasi jaringan, dengan artian browser yang digunakan klien tidak harus dikonfigurasi secara khusus yang menyatakan bahwa mereka menggunakan fasilitas proxy yang bersangkutan.

- Sentralisasi kontrol, dengan artian, pergantian metode bypass proxy maupun penggunaan proxy oleh klien dapat dilakukan secara terpusat.

SQUID WEB PROXY/CACHE

Salah satu contoh aplikasi proxy/cache server adalah Squid. Squid dikenal sebagai aplikasi proxy dan cache server yang handal. Pada pihak klien bekerja apliaksi browser yang meminta request http pada port 80. Browser ini setelah dikonfigurasi akan meminta content, yang selanjutnya disebut object, kepada cache server, dengan nomor port yang telah disesuaikan dengan milik server, nomor yang dipakai bukan port 80 melainkan port 8080 3130 (kebanyakan cache server menggunakan port itu sebagai standarnya).Pada saat browser mengirimkan header permintaan, sinyal http request dikirimkan ke server. Header tersebut diterima squid dan dibaca. Dari hasil pembacaan, squid akan memparsing URL yang dibutuhkan, lali URL ini dicocokkan dengan database cache yang ada.

Database ini berupa kumpulan metadata (semacam header) dari object yang sudah ada didalam hardisk. Jika ada, object akan dikirimkan ke klien dan tercatat dalam logging bahwa klien telah mendapatkan object yang diminta. Dalam log kejadian tersebut akan dicatat sebagai TCP_HIT. Sebaliknya, jika object yang diminta ternyata tidak ada, squid akan mencarinya dari peer atau langsung ke server tujuan. Setelah mendapatkan objectnya, squid akan menyimpan object tersebut ke dalam hardisk. Selama dalam proses download object ini dinamakan “object in transit” yang sementara akan menghuni ruang memori. Dalam masa download tadi, object mulai dikirimkan ke klien dan setelah selesai, kejadian ini tercatat dalam log sebagai TCP_MISS.

Hubungan antar cache atau nantinya disebut peer itu sendiri ada dua jenis, yaitu parent dan sibling. Sibling kedudukannya saling sejajar dengan sibling lainnya, sedangkan parent adalah berada diatas sibling, dua jenis peer ini yang selanjutnya akan bergandengan membentuk jaringan hirarki cache

ICP sebagai protokol cache berperan dalam menanyakan ketersediaan object dalam cache. Dalam sebuah jaringan sebuah cache yang mempunyai sibling, akan mencoba mencari yang dibutuhkan ke peer sibling lainnya, bukan kepada parent, cache akan mengirimkan sinyal icp kepada sibling dan sibling membalasnya dengan informasi ketersediaan ada atau tidak. Bila ada, cache akan mencatatkan ICP_HIT dalam lognya. Setelah kepastian object bias diambil dari sibling, lalu cache akan mengirimkan sinyal http ke sibling untuk mengambil object yang dimaksud. Dan setelah mendapatkannya, cache akan mencatat log SIBLING_HIT.

Jika ternyata sibling tidak menyediakan object yang dicari, cache akan memintanya kepada parent. Sebagai parent, ia wajib mencarikan object yang diminta tersebut walaupun ia sendiri tidak memilikinya (TCP_MISS). Setelah object didapatkan dari server origin, object akan dikirimkan ke cache child tadi, setelah mendapatkannya cache child akan mencatatnya sebagai PARENT_HIT.

Konfigurasi, penggunaan dan metode Squid

Konfigurasi-konfigurasi mendasar squid antara lain :- http_port nomor port. Ini akan menunjukkan nomor port yang akan dipakai untuk menjalankan squid. Nomor port ini akan dipakai untuk berhubungan dengan klien dan peer.

- icp_port nomor port. Ini akan menunjukkan nomor port yang akan dipakai untuk menjalankan squid. Nomor port ini akan dipakai untuk berhubungan dengan klien dan peer.

- cache_peer nama_peer tipe_peer nomor_port_http nomor_port_icp option. Sintask dari cache peer ini digunakan untuk berhubungan dengan peer lain, dan peer lain yang dikoneksikan ini tipenya bergantung dari tipe peer yang telah dideklarasikan ini, bias bertipe sibling maupun bertipe parent,dan port yang digunakan untuk hubungan ICP maupun HTTP juga dideklarasikan disini, sedangakan untuk parameter option disini ada bermacam-macam salah satunya adalah default yang berarti dia adalah satu-satunya parent yang harus dihubungi (jika bertipe parent) dan proxy-only yang berarti bahwa object yang dipata dari peer tersebut tidak perlu disimpan dalam hardisk local.

- Dead_peer_timeout jumlah_detik seconds. Masing-masing peer yang telah didefinisikan sebelumnya mempunyai waktu timeout sebesar yang ditentukan dalam konfigurasi ini, Jika peer tidak menjawab kiriman sinyal ICP dalam batas waktu yang telah ditentukan, peer akan dianggap tidak akan dapat dijangkau, dan cache server tidak akan mengambil object dari server yang bersangkutan dalam interval waktu tertentu.

- Hierarcy_stoplist pola1 pola2 Sintaks ini digunakan untuk menyatakan apa yang harus tidak diminta dari peer, melainkan harus langsung dari web server origin, jika pola1 dan pola 2 adalah parameter cgi-bin, ?, dan lain-lain maka jika ada request URL yang mengandung karakter tersebut maka akan diambilkan langsung ke server origin.

- Cache_mem jumlah_memori (dalam bytes) Sintaks ini akan menentukan batas atas jumlah memori yang digunakan untuk menyimpan antara lain : intransit object yaitu object yang dalam masa transisi antara waktu cache mendownload sampai object disampaikan ke klien, dan hot object, yaitu object yang sering diakses.

- Cache_swap_low/high jumlah (dalam persen) Squid akan menghapus object yang ada didalam hardisknya jika media tersebut mulai penuh. Ukuran penuh ini yang diset pada cache_swap_low dan cache_swap_high. Bila batas swap_low telah tercapai maka squid mulai menghapus dan jika batas swap_high tercapai maka squid akan semakin sering menghapus.

- Cache_dir jenis_file_sistem direktori kapasitas_cache dir_1 jumlah dir_2 Sintaks ini akan menjelaskan direktori cache yang dipakai, pertama adalah jenis file sistemnya, lalu didirektori mana cache tersebut akan disimpan, selanjutnya ukuran cache tersebut dalam MegaBytes lalu jumlah direktori level 1 dan direktori level 2 yang akan digunakan squid untuk menyimpan objectnya.

ACL (Access Control List)

Selanjutnya konfigurasi-konfigurasi lanjutan squid, selain sebagai cache server, squid yang memang bertindak sebagai “parent” untuk meminta object dari kliennya dapat juga dikonfigurasi untuk pengaturan hak akses lebih lanjut, untuk pertama kali yang dibicarakan adalah ACL (access control list), ACL sendiri terdiri dari beberapa tipe antara lain :- Src - IP Address asal yang digunakan klien

- Dst - IP Address tujuan yang diminta klien

- Myip - IP Address local dimana klien terhubung

- srcdomain - Nama domain asal klien

- dstdomain - Nama domain tujuan klien

- srcdom_regex- Pencarian pola secara string dari nama domain asal klien

- dstdom_regex - Pencarian pola secara string dari nama domain tujuan klien

- Time - Waktu dinyatakan dalam hari dan jam

- Proto - Protokol transfer (http, ftp, gopher)

- Method - Metode permintaan http (get, post, connect)

- http_access - memperbolehkan acess http

- icp_access - memperbolehkan peer untuk mengirimkan icp untuk menquery object

- miss_access - memperbolehkan klien meminta object yang belum ada (miss) didalam cache

- no_cache - object yang diminta klien tidak perlu disimpan ke hardisk

- always_direct - permintaan yang ditangani langsung ke server origin

- never direct - permintaan yang ditangani secara tidak langsung ke server origin.

#bagian ACL ACL localnet src 192.168.100.0/24 ACL localkomp 127.0.0.1/255.255.255.255 ACL isp dst 202.59.206.65/30 ACL allsrc src 0.0.0.0/0.0.0.0 ACL alldst dst 0.0.0.0/0 ACL other src 10.10.11.11/32 ACL domainku srcdomain .jatara.net #bagian control list http_access deny other http_access allow localnet http_access allow lokalkomp http_access allow domainku http_access deny allsrc always_direct allow isp always_direct deny alldstPada konsep sintaks konfigurasi squid adalah bahwa sesuatu yang telah dieksekusi pada baris yang lebih atas maka dia tidak dieksekusi lagi dibaris yang paling bawah, walaupun dalam parameter ACL yang dibawah tersebut dia juga termasuk, untuk lebih jelasnya, jika ada IP Address 192.168.100.0/24 maka IP Address yang berkisar dari 192.168.100.1 – 192.168.100.254 (ACL localnet) telah diijinkan untuk mengakses http yang ditunjukkan oleh http_access allow localnet, dan dibawahnya ada ACL allsrc yang itu adalah mencakup semua daftar IP Address dan ACL itu tidak diperbolehkan mengakses http, yaitu http_access_deny allsrc, tapi karena pada ACL localnet dia telah dieksekusi untuk sebagai IP Address yang boleh mengakses, maka walaupun dibaris bwahnya di dieksekusi lagi, itu tidak akan berpengaruh,hal-hal seperti itu digunakan untuk seorang administrator cache server untuk melakukan pengontrolan agar tidak akan terlalu detail melakukan pengaturan jika baris atas dan bawah sama-sama saling mempengaruhi.

Peering

Kembali membicarakan tentang konfigurasi peering. Maka di squid option atau parameter-parameter untuk pengaturan squid banyak sekali variasinya antara lain terdapat dalam contoh dibawah ini :Cache_peer ugm.ac.id sibling 8080 3130 proxy-only Cache_peer itb.ac.id parent 3128 3130 no-digest round-robin Cache_peer ui.ac.id parent 3128 3139 weight=2 no-digestUntuk pengaturan diatas, tipe peer baik sibling maupun parent, nomor port untuk hubungan icp maupun http telah dijelaskan pada bab sebelumnya, disini akan dibahas tentang option yang ada yaitu proxy-only, round-robin, dan no-digest.

Pada bagian sibling cache peer itu didefinisikan sebagai proxy-only yang berarti seluruh object yang didapatkan dari sibling tidak akan disimpan ke dalam hardsik, begitu object selesai didownload maka object tersebut akan langsung diserahkan kepada klien dan object akan dihapus dari memori, option selanjutnya adalah weight, option weight adalah digunakan untuk pengaturan prioritas yang semakin tinggi nilainya maka dia adalah cache parent yang akan dihubungi terlebih dahulu, option round-robin berfungsi untuk memutar giliran parent mana yang akan diminta mencarikan object, pada kasus ini jika ada terdapat banyak parent yang tidak diberi option weight untuk prioritas maka option round-robin digunakan untuk menggilir cache yang akan dihubungi secara bergantian.

Sedang option no-digest adalah merupakan salah satu alternative squid berbicara dengan peer. Cache digest menggunakan cara mengumpulkan header masing-masing object yang telah disimpan kedalam sebuah file. File ini yang nantinya akan diforward atau didownload oleh peer dengan menggunakan protokol http. Header ini dikumpulkan dalam versi terkompres dengan rasio tinggi.

Dengan memperoleh cache-digest dari peer, squid memperoleh kejelasan status ada tidaknya object yang diminta, tanpa perlu bertanya dulu sebelumnya lewat protokol ICP, Jelas dari sini squid dapat mengoptimisasi banwitdh, terutama jika peer terletak dalam jarak logika hoop yang cukup jauh. Cache digest itu sendiri degenerate secara berkala dan besarnya tergantung dari jumlah setiap object, masing-masing object tersebut disimpan dalam header sebanyak 10 bits.

Object Cache

Pengaturan object sebuah cache server merupakan salah satu hal yang perlu diperhatikan disini. Telah diketahui sebelumnya bahwa object disimpan pada dua level cache_dir yang besar levelnya didefinisikan pada konfigurasi utama squid. Object itu sendiri berisikan content URL yang diminta klien dan disimpan dalam bentuk file binary, masing-masing object mempunyai metadata yang sebagian dari isinya disimpan didalam memori untuk memudahkan melacak dimana letak object dan apa isi dari object tersebut. Banyak sifat-sifat yang perlu diamati untuk optimasi squid ini, antara lain :Umur object Umur obect merupakan sebuah ukuran waktu yang dihabiskan sebuah object untuk tinggal didalam hardisk cache. Umur object dibatasi oleh beberapa factor, yaitu :

metode penghapusan object object dihapus bisa melalui beberap algoritma penghapusan :

- Logistic Regression : yaitu menghapus object dengan kemungkinan logistic regression terkecil. Kemungkinan logistic regression bisa diartikan sebagai besarnya kemungkinan object tersebut akan diakses diwaktu yang akan dating.

- Least Recently Used : yaitu metode penghapusan object berdasarkan waktu kapan object tersebut terakhir diakses. Semakin lama (besar) waktunya, kemungkin dihapus juga akan semakin besar.

- Least Frequently Used : Metode penghapusan object yang paling jarang diakses.

- First In First Out : Penghapusan yang merunut metode berdasarkan waktu masuk ke dalam cache_dir, yaitu object yang paling awal masuk, berarti itu adalah object yang akan dihapus terlebih dahulu.

- Random : Menghapus object secara random.

Kapasitas hardisk cache

Semakin besar kapasitas cache, berarti semakin lama umur object tersebut bisa disimpan, jika pemakaian hardisk sudah mendekati batas atas (cache_swap_high) penghapusan akan semakin sering dilakukan.Memori

Memori dipakai squid dalam banyak hal. Salah satu contoh pemakaiannya adalah untuk disimpannya object yang popular, lazimnya disebut hot object. Jumlah hot object yang disimpan dalam memori bisa diatur dengan option cache_mem pada squid.confSebenarnya yang paling memakan memori adalah metadata object, karena kebanyakan object sendiri sebenarnya disimpan dalam direktori cache_dir hardsik local. Semakin banyak kapasitas cache_dir, semakin banyak pula metadata dan semakin membebani pemakaian memori. Pada kebanyakan kasus untuk setiap 1.000.000 jumlah object, rata-rata dibutuhkan sebesar 72 MB memori untuk keseluruhan object dan 1,25 MB untuk metadata. Jumlah object ini bisa didapatkan dari besar cache_dir dibagi dengan jumlah rata-rata kapasitas object, biasanya setiap object bernilai 13 KB.

Mengingat pentingnya ketersediaan memori, penting untuk melihat sebagus apa aplikasi pengalokasian memori yang ada pada sistem operasi yang sedang bekerja. Secara default pada sistem operasi sudah tersedia rutin program untuk alokasi memori atau malloc (memory allocation). Namun pada beban yang sangat besar dan tanpa diimbangi penambahan memori yang memadai, malloc akan mencapai batas atas performansi dan kemudian mencapai status ketidakstabilan, dan squid akan menuliskan banyak pesan error pada log, misalnya seperti : “xmalloc : Unable to allocate 4096 bytes!”.

Jika ini terjadi, langkah yang dapat dilakukan adalah melakukan penambahan memori, dan langkah kedua jika ingin lebih stabil adalah menginstall library untuk rutin program malloc yang lebih baru.

sumber:http://rifkys-blog.blogspot.com/2011/01/transparent-proxy.html

Category: Diagnosa LAN, Jaringan Komputer

Jenis-jenis IDS

Ada dua jenis IDS, yakni:- Network-based Intrusion Detection System (NIDS): Semua lalu lintas yang mengalir ke sebuah jaringan akan dianalisis untuk mencari apakah ada percobaan serangan atau penyusupan ke dalam sistem jaringan. NIDS umumnya terletak di dalam segmen jaringan penting di mana server berada atau terdapat pada "pintu masuk" jaringan. Kelemahan NIDS adalah bahwa NIDS agak rumit diimplementasikan dalam sebuah jaringan yang menggunakan switch Ethernet, meskipun beberapa vendor switch Ethernet sekarang telah menerapkan fungsi IDS di dalam switch buatannya untuk memonitor port atau koneksi.

- Host-based Intrusion Detection System (HIDS): Aktivitas sebuah host jaringan individual akan dipantau apakah terjadi sebuah percobaan serangan atau penyusupan ke dalamnya atau tidak. HIDS seringnya diletakkan pada server-server kritis di jaringan, seperti halnya firewall, web server, atau server yang terkoneksi ke Internet.

Implementasi & Cara Kerja

Metode selanjutnya adalah dengan mendeteksi adanya anomali, yang disebut sebagai Anomaly-based IDS. Jenis ini melibatkan pola lalu lintas yang mungkin merupakan sebuah serangan yang sedang dilakukan oleh penyerang. Umumnya, dilakukan dengan menggunakan teknik statistik untuk membandingkan lalu lintas yang sedang dipantau dengan lalu lintas normal yang biasa terjadi. Metode ini menawarkan kelebihan dibandingkan signature-based IDS, yakni ia dapat mendeteksi bentuk serangan yang baru dan belum terdapat di dalam basis data signature IDS. Kelemahannya, adalah jenis ini sering mengeluarkan pesan false positive. Sehingga tugas administrator menjadi lebih rumit, dengan harus memilah-milah mana yang merupakan serangan yang sebenarnya dari banyaknya laporan false positive yang muncul.

Teknik lainnya yang digunakan adalah dengan memantau berkas-berkas sistem operasi, yakni dengan cara melihat apakah ada percobaan untuk mengubah beberapa berkas sistem operasi, utamanya berkas log. Teknik ini seringnya diimplementasikan di dalam HIDS, selain tentunya melakukan pemindaian terhadap log sistem untuk memantau apakah terjadi kejadian yang tidak biasa.

Produk IDS

Beberapa NIDS dan HIDS yang beredar di pasaran antara lain:- RealSecure dari Internet Security Systems (ISS).

- Cisco Secure Intrusion Detection System dari Cisco Systems (yang mengakuisisi WheelGroup yang memiliki produk NetRanger).

- eTrust Intrusion Detection dari Computer Associates (yang mengakusisi MEMCO yang memiliki SessionWall-3).

- Symantec Client Security dari Symantec

- Computer Misuse Detection System dari ODS Networks

- Kane Security Monitor dari Security Dynamics

- Cybersafe

- Network Associates

- Network Flight Recorder

- Intellitactics

- SecureWorks

- Snort (open source)

- Security Wizards

- Enterasys Networks

- Intrusion.com

- IntruVert

- ISS

- Lancope

- NFR

- OneSecure

- Recourse Technologies

- Vsecure

Category: Diagnosa LAN, Jaringan Komputer

Firewall DMZ – memberikan suatu segmentasi jaringan jika anda perlu hosting public resources seperti web server dengan aman

Untuk menghubungkan jaringan private / business kita dengan jaringan public seperti jaringan Internet, tentulah kita harus mengatur aliran traffic paket dengan menggunakan perangkat Firewall yang diperkuat dengan policy keamanan. Dengan firewall, semua traffic dipaksa melalui satu check point tunggal yang terkosentrasi dimana semua traffic di kendalikan, di-authentikasi, di filter, dan di log menurut policy yang diterapkan pada firewall tersebut. Dengan cara ini, kita bisa mengurangi secara significant akan tetapi tidak menghilang kan traffic yang tidak kita harapkan yang akan mencapai jaringan private kita.

Kemudian bagaimana kalau kita akan meletakkan beberapa public resources (seperti server web) yang memang disediakan untuk bisa diakses oleh user umum dari internet dengan aman? Kita bisa menyediakan fasilitas web-server atau mail-server yang bisa diakses oleh public tanpa harus membiarkan mereka bisa leluasa masuk atau mengakses jaringan private corporate kita dengan jalan memberikan segmentasi pada system firewall kita dengan suatu jaringan perimeter atau lebih dikenal dengan Firewall dengan DMZ (Demilitarized Zones). Lihat juga firewall external – standard.

Firewall DMZ (Demilitarized Zone) – atau jaringan perimeter adalah jaringan security boundary yang terletak diantara suatu jaringan corporate / private LAN dan jaringan public (Internet). Firewall DMZ ini harus dibuat jika anda perlu membuat segmentasi jaringan untuk meletakkan server yang bisa diakses public dengan aman tanpa harus bisa mengganggu keamanan system jaringan LAN di jaringan private kita. Perimeter (DMZ) network didesign untuk melindungi server pada jaringan LAN corporate dari serangan hackers dari Internet.

Gambar berikut ini menunjukkan diagram dari firewall yang menggunakan dua jaringan DMZ.

Perhatikan diagram DMZ diatas, traffic user dari internet hanya dapat mengakses web-server yang diletakkan pada jaringan DMZ2. Mereka tidak bisa mengakses server SQL yang diletakkan pada jaringan DMZ1. Akan tetapi kedua server baik web-server (yang ada di DMZ2) dan SQL-server (yang ada di DMZ1) mempunyao alses untuk bisa saling berkomunikasi. User dari internet tidak boleh mengakses SQL sever maupun mengakses jaringan internal / private kita. Maka anda harus menerapkan kebijakan keamanan pada firewall yang memenuhi kebutuhan tersebut.

Implementasi

Firewall DMZ dapat diimplementasikan tepat pada border corporate LAN yang lazim mempunyai tiga jaringan interface:

- Interface Internet: interface ini berhubungan langsung dengan Internet dan IP addressnyapun juga IP public yang terregister.

- Interface Private atau Interface intranet: adalah interface yang terhubung langsung dengan jaringan corporate LAN dimana anda meletakkan server-server yang rentan terhadap serangan.

- Jarinagn DMZ: Interface DMZ ini berada didalam jaringan Internet yang sama sehingga bisa diakses oleh user dari Internet. Resources public yang umumnya berada pada firewall DMZ adalah web-server, proxy dan mail-server.

Ada banyak wireless router yang biasa dipakai untuk jaringan rumahan atau kantoran kecil yang dilengkapi dengan fitur DMZ seperti WRT610N dari Linksys. Wireless router yang dilengkapi dengan fitur DMZ ini memungkinkan anda untuk meletakkan satu computer yang bisa diexpose ke Internet dengan tujuan tertentu seperti untuk online gaming atau video-conference. DMZ hosting ini meneruskan semua ports pada saat yang bersamaan kepada satu PC. Fitur forward port ini lebih aman sebab dia hanya membuka port-port yang ingin anda buka saja, sementara hosting DMZ membuka semua port dari satu komputer, mengexpose komputer kepada internet.

Misal pada WRT610N Linksys anda bisa mengkonfigure satu PC atau game console untuk keperluan Online gaming, sehingga terpisah dari jaringan private anda. Anda bisa mengakses utilitas Web-based dari WRT610 ini dan masuk ke menu Application > DMZ untuk bisa meng-enable fitur DMZ ini. Enable dulu fitur DMZ ini dan kemudian lakukan konfigurasi nya. Pilih IP address atau masukkan IP address tertentu secara manual dari komputer yang ada di internet yang dibolehkan masuk mengakses PC yang ada pada jaringan. Anda juga perlu memasukkan IP address atau MAC address dari PC / Game console yang anda ingin diexpose di Internet dan bisa diakases dari Internet.

sumber

Category: Diagnosa LAN, Jaringan Komputer

Net Address | Langsung/Tidak | Route | No. Interface |

192.168.10.0 128.10.0.0 | Langsung Langsung | 1 2 |

Net Address | Langsung/Tidak | Route | No. Interface |

128.10.0.0 10.0.0.0 | Langsung Langsung | 1 2 |

Sumber : http://cimahi-one.com

Category: Diagnosa LAN

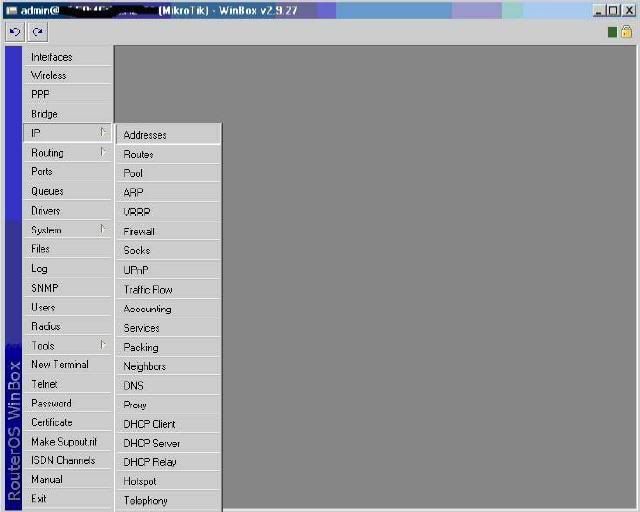

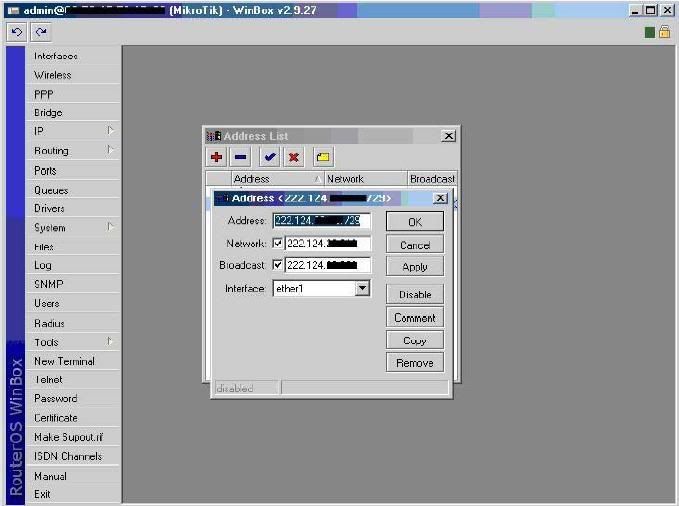

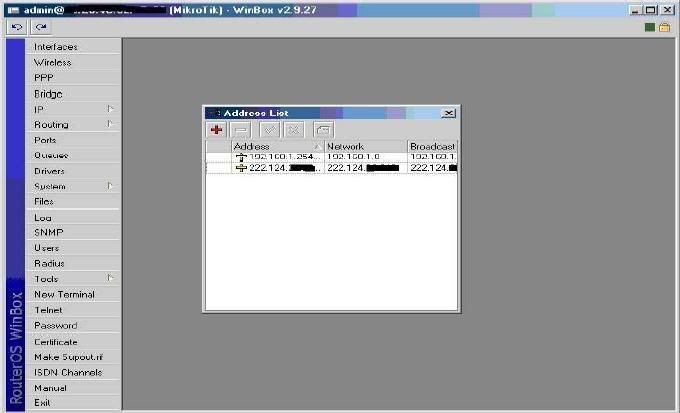

Sumber : http://miji.wordpress.com/2007/03/24/instal-router-menggunakan-mikrotik-routeros/

Category: Diagnosa LAN

Untuk membuat PC Router dengan FreeBSD terlebih dahulu kita harus mengumpulkan informasi mengenai skema alamat logikal dari jaringan yang ada. Sebagai contoh kita

asumsikan jaringan yang ada memiliki:

IP Addres Public = 210.100.12.130

IP Addres LAN = 192.168.12.65

Alamat jaringan LAN = 192.168.12.64 / 26

Router yang dibuat akan dilengkapi dengan Firewall menggunakan pf pada FreeBSD.

Jika menginginkan menggunakan iptables seperti pada Linux, kita dapat menggunakannya dengan menginstalasi iptables dari source.

Langkah-langkah pembuatan:

ü Siapkan komputer beserta 2 kartu jaringan yang telah terinstal sistem operasi FreeBSD.

ü Selanjutnya, karena dalam default kernel FreeBSD yang baru terinstal tidak

terdapat opsi tambahan untuk router maka kita harus mengkompilasi

ulang kernel. Tujuannya selain untuk memasukkan opsi-opsi yang dibutuhkan juga untuk merampingkan kernel sehingga dapat mempercepat waktu loading, menghemat memori. Langkah-langkah kompilasinya:

a. Salin file GENERIC kernel pada sebuah file dengan nama baru misal ROUTER dan edit file tersebut menggunakan teks editor.

# cd /usr/src/sys/i386/conf

# cp GENERIC ROUTER

# ee ROUTER

b. Dalam mengedit file ROUTER, ganti baris "ident" dengan nama kernel yang

baru (sesuaikan dengan nama file tentunya). Hilangkan opsi-opsi yang tidak

diperlukan, namun hati-hati bila belum begitu tahu dengan apa yang

opsi anda hilangkan. Kemudian tambahkan opsi :

#-mulai#

options ALTQ

options ALTQ_CBQ

options ALTQ_RED

options ALTQ_RIO

options ALTQ_PRIQ

options ALTQ_HFSC

options ALTQ_NOPCC

device pf

device pflog

device pfsync

#selesai-#

Kemudian simpan konfigurasi tersebut.

c. Lakukan kompilasi kernel baru. Perintahnya:

# config ROUTER

ü Akan ditunjukkan direktori untuk memproses kompilasi. Apabila terdapat

kesalahan sintaks,kita dapat memperbaiki pada file ROUTER.

# cd ../compile/ROUTER

# make depend && make && make install

ü Apabila terjadi kegagalan kompilasi, sebelum memeriksa file ROUTER kita

diharuskan memberikan perintah

# make cleandepend

ü Jika kompilasi berhasil, kita dapat menggunakan kernel yang baru setelah komputer di-reboot, setelah konfigurasi selesai.

ü Atur IP forwarding

# ee /etc/sysctl.conf kemudian tambahkan baris:

net.inet.ip.forwarding=1 lalu simpan konfigurasi tersebut.

ü Untuk konfigurasi opsi jaringan, NAT serta pf pada sistem, edit file /etc/rc.conf .

# ee /etc/rc.conf

ü Atur atau tambahkan baris:

#-mulai# router_enable="YES" pf_enable="YES" # Enable PF (load module if required) pf_rules="/etc/pf.conf" # rules definition file for pf pf_flags="-q" # additional flags for pfctl startup #selesai-#ü

Pengaturan NAT serta pf, ada pada file /etc/pf.conf .

# ee /etc/pf.conf

ü Aktifkan interface serta NAT:

ext_if="rl0" # jaringan publik

int_if="rl1" # jaringan lokal

internal_net="192.168.12.64/26"

external_addr="210.100.12.130"

nat on $ext_if from $internal_net to any -> $external_addr

pass on $int_if from any to any

ü Setelah selesai simpan konfigurasi.

ü Ketikkan perintah:

# /etc/netstart

ü Konfigurasi untuk PC Router FreeBSD telah selesai, agar komputer dapat mengenali konfigurasi yang baru, reboot atau restart terlebih dahulu. Kemudian untuk mengetes koneksi dapat kita coba pada router atau client dengan perintah ping. Selanjutnya dapat kita tambahkan DHCP server yang umum terdapat pada router.

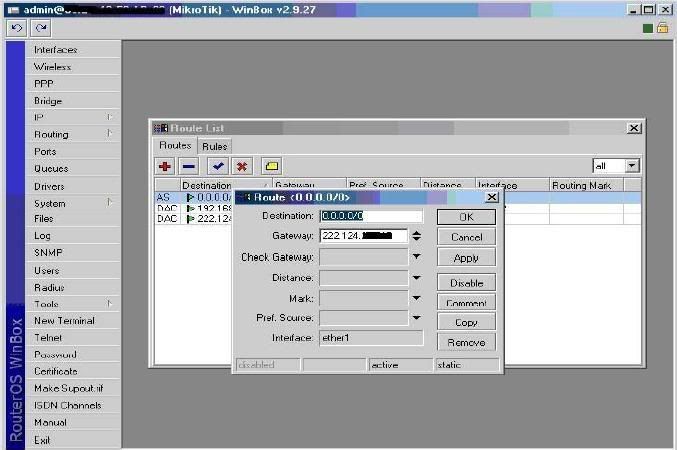

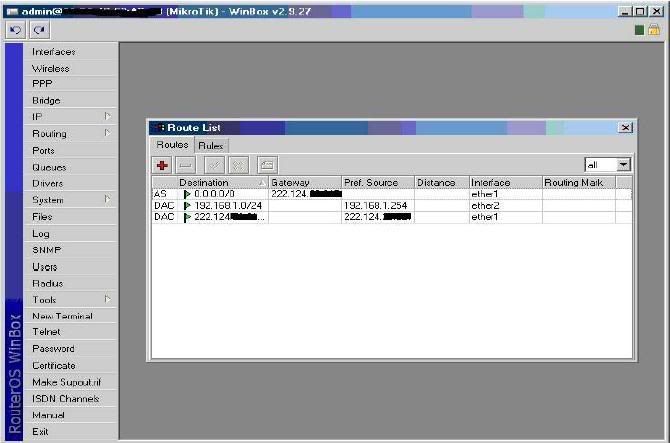

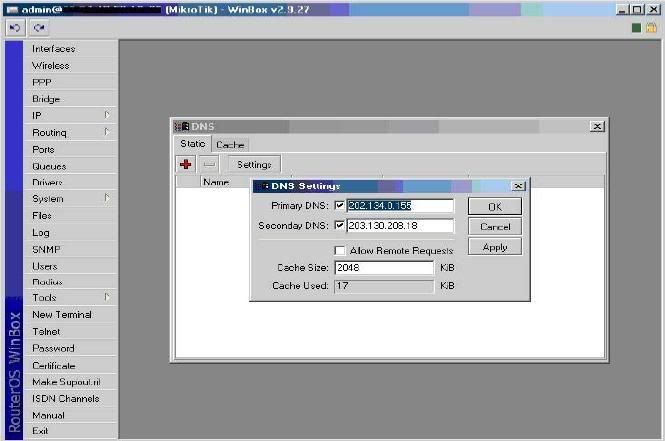

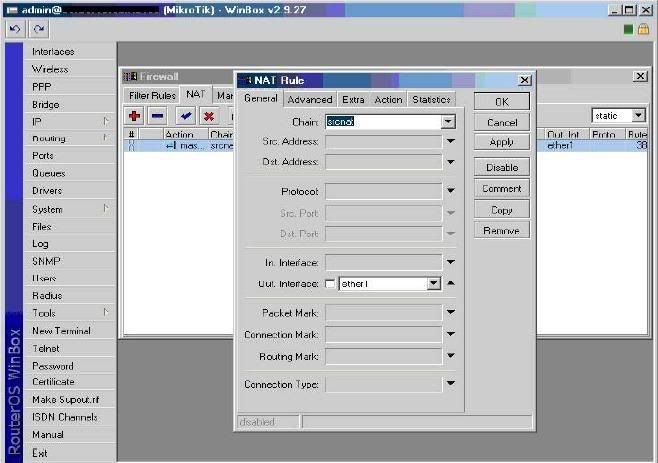

ü Untuk PC router menggunakan sistem operasi Linux lainnya cara yang dilakukan pada dasarnya hampir sama karena memiliki fungsi yang sama. Misalnya Mikrotik sebagai PC router setelah diinstal untuk konfigurasinya menggunakan windows management yaitu Winbox sehingga kita bisa konfigurasi router dengan basis graphic.

Sumber : http://gusfumi.wordpress.com

Category: Diagnosa LAN